最新Windows SMBv3 蠕虫级远程代码执行漏洞(CVE-2020-0796)

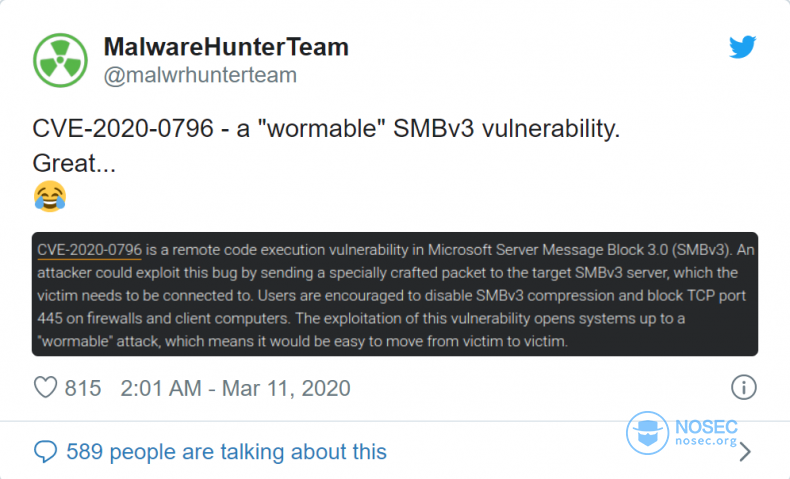

近日,微软公布了在Server Message Block 3.0(SMBv3)中发现的“蠕虫型”预授权远程代码执行漏洞。目前该漏洞详细的官方补丁还未被微软放出。

该漏洞是由于SMBv3协议在处理恶意的压缩数据包时出错所造成的,它可让远程且未经身份验证的攻击者在目标系统上执行任意代码。

尽管微软并没有发布更加详细的漏洞建议,但一些早先得知了漏洞信息处于微软主动保护计划中的安全供应商发布了有关CVE-2020-0796安全漏洞的详细信息。

桌面和服务端的Windows 10受到影响

根据Fortinet的安全报告,Windows 10 Version 1903, Windows Server Version 1903(Server Core installation),Windows 10 Version 1909, 和Windows Server Version 1909(Server Core installation)受到这个漏洞的影响。不过值得注意的是,引入SMBv3的Windows 8和Windows Server 2012也有可能受到影响。

Cisco Talos在周二的微软补丁报告中表示:“攻击者可以通过向目标的SMBv3服务发送一个特制的数据包来利用这个漏洞。”

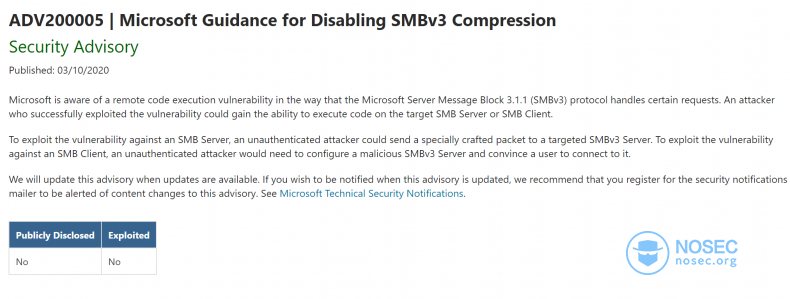

微软也发布了一份安全建议,详细说明了如何禁用SMBv3压缩来保护服务器免受攻击。

你可以使用以下PowerShell命令禁用SMBv3服务的压缩(无需重新启动):

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force

此外你还可以通过禁止SMB的流量流向外网来防御攻击。

相关推荐

【新春嘉年华】国内BGP 2核2G5M 0.8/天 >>点击查看详情<<

【秒杀云钜惠】服务器秒杀 韩国美国 1核2G3M 138/年 >>点击查看详情<<

【OEM】酷番云免费OEM合作系统招募计划 >>点击查看详情<<

酷番云企业微信客服

酷番云企业微信客服

昆公网安备: 53011102000880

昆公网安备: 53011102000880